لا شك أن وسائل التواصل الاجتماعي قد لعبت دوراً أساسياً في ثورات "الربيع العربي" عبر تنظيم النشطاء الذين قادوا الاحتجاجات. بالإضافة إلى ذلك، أُستخدمت هذه الوسائل الرقمية لممارسة حرية التعبير على نحو عزز المُساءلة وحقوق الإنسان والمشاركة المدنية، وهو ما أتاح للأنترنت أن يكون أداة لتمكين الديمقراطية والتحول الاجتماعي.

إمكانية التعبئة عبر الإنترنت هددت الأنظمة والحكومات، سواء تلك التي شهدت الربيع العربي أو غيرها، إذ فقدت بعض القدرة على السيطرة على الجمهور. لذلك ردت بمصادرة الفضاء الإلكتروني عبر مراقبة كل شاردة وواردة. وكخطوة احترازية سارعت الأنظمة للتعاقد مع شركات التجسس الإلكتروني.

قال الخبير في الأمن الرقمي لدى منظمة Frontline Defenders محمد المسقطي، وهو أحد النشطاء البارزين خلال الحراك في البحرين، "تبدل استخدام وسائل التواصل الاجتماعي وأصبحت هذه المنصات هي الأخطر على الشعوب اليوم. استغلت الحكومات هذه المنصات للتجسس والمراقبة والمتابعة." ثم أضاف "أن الحكومات الغربية ساهمت بالجزء الكبير في هذه الرقابة الإلكترونية من خلال السماح ببيع أسلحة الرقابة الشاملة إلى هذه الحكومات."

وللدلالة على ما قاله المسقطي، ففي منتصف سنة 2015 تعرضت شركة Hacking Team الإيطالية العاملة في مجال تكنولوجيا التجسس لعملية اختراق واسعة النطاق نتج منها تسريب عدد ضخم من مستندات تخص التعاقد مع قرابة 30 دولة.

وكشف الاختراق أن عشر دول عربية على الأقل اشترت برامج للتجسس على مواطنيها من هذه الشركة، وأن الجهات المشترية هي أجهزة الاستخبارات ووزارات الداخلية والدفاع.

كذلك كشفت الـBBC في تقريرها "أسلحة المراقبة الشاملة" عن أدلة تؤكد أن شركة BAE Systems البريطانية للصناعات الدفاعية عقدت صفقات ضخمة لبيع تكنولوجيا تجسس متطورة مع عدد من الدول العربية.

وأخيراً ذكرت صحيفة هآرتس الإسرائيلية أن مجموعة NSO للأمن الإلكتروني الإسرائيلية، باعت نظاماً إلكترونياً هجومياً للسعودية بإمكانه قرصنة الهواتف المحمولة.

وعلى مر السنين تم اكتشاف تعامل العديد من الأنظمة في المنطقة مع شركات التجسس العالمية، مثل تلك التي ذُكرت أعلاه، أو شركات أخرى مثل شركة Gamma الألمانية المصنعة لبرنامج FinFisher وشركة BlueCoat الأمريكية.

TABLE_OnlineSpyingArabWolrd1

في هذا السياق، نعرض أبرز ثلاث فضائح تجسس إلكتروني في العالم العربي حدثت خلال الأعوام الأخيرة.

TABLE_OnlineSpyingArabWolrd1

في هذا السياق، نعرض أبرز ثلاث فضائح تجسس إلكتروني في العالم العربي حدثت خلال الأعوام الأخيرة.

INSIDE_OnlineSpyingArabWolrd

اكتشف الباحثون أن هذه الروابط تنتمي إلى بنية تحتية مرتبطة بمجموعة NSO. من خلال الضغط على الرابط تتمّ تلقائياً السيطرة على الآيفون، وبمقدور البرمجية الخبيثة استخدام الكاميرا والميكروفون للتنصت، وتسجيل مكالمات WhatsApp وViber، وتسجيل الرسائل المرسلة في تطبيقات الدردشة، وتتبع تحركاته.

INSIDE_OnlineSpyingArabWolrd

اكتشف الباحثون أن هذه الروابط تنتمي إلى بنية تحتية مرتبطة بمجموعة NSO. من خلال الضغط على الرابط تتمّ تلقائياً السيطرة على الآيفون، وبمقدور البرمجية الخبيثة استخدام الكاميرا والميكروفون للتنصت، وتسجيل مكالمات WhatsApp وViber، وتسجيل الرسائل المرسلة في تطبيقات الدردشة، وتتبع تحركاته. INFOGRAPHIC_OnlineSpyingArabWolrd1

قال رامي رؤوف، تقني تكتيكات في منظمة العفو الدولية والاستشاري التقني في مجال الخصوصية والأمان الرقمي، عن دوره في اكتشاف عملية "النايل فيش": "خلال فترة الهجوم تلقى موظفو المبادرة المصرية مكالمات من صحفيين يستفسرون عن مؤتمر صحفي دعت إليه المنظمة. ولكننا في الواقع لم ننظّم أي مؤتمر في تلك الفترة." حينذاك أدرك رؤوف أن أحداً انتحل صفة وهوية المنظمة وأرسل دعوات وهمية تحمل محتوى خبيثاً لاصطياد كلمات السر، وأضاف "بدأت بفحص نظمنا على نحو سريع وأدركت أن فريق العمل ومنظمات حقوقية عديدة ونشطاء مستقلين هم عرضة لهجوم تقني." وعلى حد تعبير رؤوف، فإن نايل فيش أكبر هجمة تقنية منظمة لاختراق منظمات المجتمع المدني ونشطاء مستقلين في مصر رآها طوال مدة عمله.

وبعد تحليل الهجوم تبين أن القائمين بالهجمات اعتمدوا الهندسة الاجتماعية وسيلةً رئيسية لإلهاء المستهدفين بانتحال هوية أفراد وصفة شركات مثل Google و DropBox للحصول على بيانات شخصية. وبعد عدد من الهجمات المتتالية على الحسابات الشخصية، تلقى بعض العاملين والعاملات إخطارًا رسميًّا من شركة جوجل بوجود فاعل حكومي يسعى لسرقة كلمة السر.

علق مدير مركز Citizen Lab روبيرت ديبرت "في العادة نربط التجسس الإلكتروني ببرامج تجسسية معقدة باهظة الثمن مثل بيغاسوس. ولكن في معظم الأحيان، يكون التجسس غير مكلف وعبر تكنولوجيا بسيطة تعتمد على الهندسة الاجتماعية والاحتيال، مثل حملة النيل فيش."

INFOGRAPHIC_OnlineSpyingArabWolrd1

قال رامي رؤوف، تقني تكتيكات في منظمة العفو الدولية والاستشاري التقني في مجال الخصوصية والأمان الرقمي، عن دوره في اكتشاف عملية "النايل فيش": "خلال فترة الهجوم تلقى موظفو المبادرة المصرية مكالمات من صحفيين يستفسرون عن مؤتمر صحفي دعت إليه المنظمة. ولكننا في الواقع لم ننظّم أي مؤتمر في تلك الفترة." حينذاك أدرك رؤوف أن أحداً انتحل صفة وهوية المنظمة وأرسل دعوات وهمية تحمل محتوى خبيثاً لاصطياد كلمات السر، وأضاف "بدأت بفحص نظمنا على نحو سريع وأدركت أن فريق العمل ومنظمات حقوقية عديدة ونشطاء مستقلين هم عرضة لهجوم تقني." وعلى حد تعبير رؤوف، فإن نايل فيش أكبر هجمة تقنية منظمة لاختراق منظمات المجتمع المدني ونشطاء مستقلين في مصر رآها طوال مدة عمله.

وبعد تحليل الهجوم تبين أن القائمين بالهجمات اعتمدوا الهندسة الاجتماعية وسيلةً رئيسية لإلهاء المستهدفين بانتحال هوية أفراد وصفة شركات مثل Google و DropBox للحصول على بيانات شخصية. وبعد عدد من الهجمات المتتالية على الحسابات الشخصية، تلقى بعض العاملين والعاملات إخطارًا رسميًّا من شركة جوجل بوجود فاعل حكومي يسعى لسرقة كلمة السر.

علق مدير مركز Citizen Lab روبيرت ديبرت "في العادة نربط التجسس الإلكتروني ببرامج تجسسية معقدة باهظة الثمن مثل بيغاسوس. ولكن في معظم الأحيان، يكون التجسس غير مكلف وعبر تكنولوجيا بسيطة تعتمد على الهندسة الاجتماعية والاحتيال، مثل حملة النيل فيش."

MAP_OnlineSpyingArabWolrd1

على الصعيد القانوني، وبحسب المدير التنفيذي لمنظمة SMEX محمد نجم، من المرجّح أن الحملة خرقت قانون 1999/140 الذي يصون الحق بسرّية الاتّصالات، لأنّ العملية تركت البيانات متاحة على الانترنت ستّ سنوات، في حين ينصّ القانون على أن المعلومات التي تجمع من خلال المراقبة يمكن الاحتفاظ بها مدّة لا تتجاوز ستّة أشهر.

MAP_OnlineSpyingArabWolrd1

على الصعيد القانوني، وبحسب المدير التنفيذي لمنظمة SMEX محمد نجم، من المرجّح أن الحملة خرقت قانون 1999/140 الذي يصون الحق بسرّية الاتّصالات، لأنّ العملية تركت البيانات متاحة على الانترنت ستّ سنوات، في حين ينصّ القانون على أن المعلومات التي تجمع من خلال المراقبة يمكن الاحتفاظ بها مدّة لا تتجاوز ستّة أشهر.

TABLE_OnlineSpyingArabWolrd1

في هذا السياق، نعرض أبرز ثلاث فضائح تجسس إلكتروني في العالم العربي حدثت خلال الأعوام الأخيرة.

TABLE_OnlineSpyingArabWolrd1

في هذا السياق، نعرض أبرز ثلاث فضائح تجسس إلكتروني في العالم العربي حدثت خلال الأعوام الأخيرة.

أحمد منصور معارض المليون دولار

في 10 و 11 أغسطس/آب 2016 ، تلقى الناشط الإماراتي أحمد منصور، الحائز جائزة «مارتن إينالز»، رسائل نصية قصيرة على هاتفه الـ iPhone واعدة "بأسرار جديدة" حول المعتقلين الذين عُذّبوا في سجون الإمارات. تضمنت الرسائل رابطاً مشبوها، وبدلاً من النقر على الرابط أرسل منصور الرسائل إلى باحثي Citizen Lab. INSIDE_OnlineSpyingArabWolrd

اكتشف الباحثون أن هذه الروابط تنتمي إلى بنية تحتية مرتبطة بمجموعة NSO. من خلال الضغط على الرابط تتمّ تلقائياً السيطرة على الآيفون، وبمقدور البرمجية الخبيثة استخدام الكاميرا والميكروفون للتنصت، وتسجيل مكالمات WhatsApp وViber، وتسجيل الرسائل المرسلة في تطبيقات الدردشة، وتتبع تحركاته.

INSIDE_OnlineSpyingArabWolrd

اكتشف الباحثون أن هذه الروابط تنتمي إلى بنية تحتية مرتبطة بمجموعة NSO. من خلال الضغط على الرابط تتمّ تلقائياً السيطرة على الآيفون، وبمقدور البرمجية الخبيثة استخدام الكاميرا والميكروفون للتنصت، وتسجيل مكالمات WhatsApp وViber، وتسجيل الرسائل المرسلة في تطبيقات الدردشة، وتتبع تحركاته.تعرض شركة Hacking Team الإيطالية العاملة في مجال تكنولوجيا التجسس للاختراق يكشف أن 10 دول عربية على الأقل اشترت برامج للتجسس على مواطنيها من هذه الشركة، وأن الجهات المشترية هي أجهزة الاستخبارات ووزارات الداخلية والدفاع

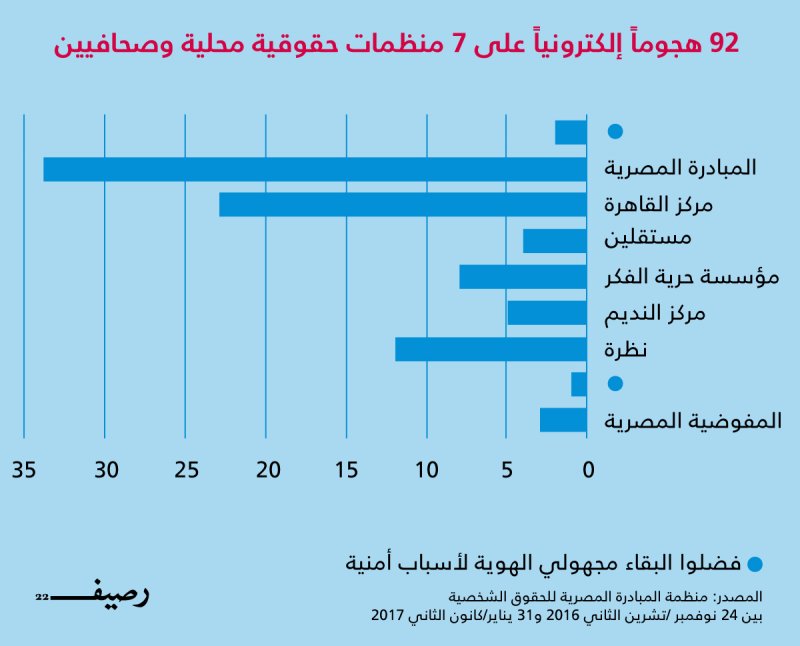

منظمة المبادرة المصرية للحقوق الشخصية ترصد 92 هجوماً إلكترونياً على 7 منظمات حقوقية محلية وصحافيين ومعظم المنظمات المستهدفة مرتبطة بالقضية 173 وهي قضية قانونية رفعتها الحكومة المصرية على منظمات المجتمع المدني

علينا أن ندرك عدم وجود حل سحري أو أداة واحدة تحمينا من الاختراق الإلكتروني، بل هناك مجموعة من الخطوات التي علينا اتباعهاوبعد ساعات قليلة من نشر تقرير Citizen Lab اضطرت شركة آبل إلى إطلاق تحديث لنظام التشغيل iOS 9 الذي يحمل إصداراً رقمه 9.3.5. اعتبر الباحثون أن هذا الاختراق سابقة في اختراق أجهزة الآيفون وعلقوا "نحن لسنا على علم بأي حملة هجوم مستهدفة لسرقة جهاز آيفون عن بعد من قبل، مما يجعل هذا الاكتشاف نادرًا." اكتشاف الهجوم على جهاز أحمد منصور كان باكورة اكتشافات باحثي Citizen Lab عن البرمجية التي أطلقوا عليها إسم «بيغاسوس». ووصل عدد الهجمات عبر بيغاسوس الى عشر عالمياً حتى الآن. كذلك قدّر الباحثون أن تكلفة هذا الهجوم حوالي المليون دولار أمريكي. الجير ذكره أن الحقوقي أحمد منصور جرت محاولة اختراق هاتفه من قبل، وفي 2017 حكم عليه بالسجن 10 سنوات وغرامة قدرها مليون درهم إماراتي بتهمة التشهير بحكومة الإمارات على شبكات التواصل الاجتماعي.

النايل فيش وقضية 173

رصدت منظمة المبادرة المصرية للحقوق الشخصية بين 24 نوفمبر /تشرين الثاني 2016 و 31 يناير/كانون الثاني 2017، 92 هجوماً إلكترونياً على 7 منظمات حقوقية محلية وصحافيين. معظم المنظمات المستهدفة مرتبطة بالقضية 173، وهي قضية قانونية رفعتها الحكومة المصرية على منظمات المجتمع المدني بشأن قضايا التمويل الأجنبي. تزامن الهجوم مع الضغط المتجدد على هذه المنظمات وموظفيها، بما في ذلك التعسف في إصدار أوامر منع السفر، والاعتقال، والتحفظ على الأموال وتجميد الأصول. INFOGRAPHIC_OnlineSpyingArabWolrd1

قال رامي رؤوف، تقني تكتيكات في منظمة العفو الدولية والاستشاري التقني في مجال الخصوصية والأمان الرقمي، عن دوره في اكتشاف عملية "النايل فيش": "خلال فترة الهجوم تلقى موظفو المبادرة المصرية مكالمات من صحفيين يستفسرون عن مؤتمر صحفي دعت إليه المنظمة. ولكننا في الواقع لم ننظّم أي مؤتمر في تلك الفترة." حينذاك أدرك رؤوف أن أحداً انتحل صفة وهوية المنظمة وأرسل دعوات وهمية تحمل محتوى خبيثاً لاصطياد كلمات السر، وأضاف "بدأت بفحص نظمنا على نحو سريع وأدركت أن فريق العمل ومنظمات حقوقية عديدة ونشطاء مستقلين هم عرضة لهجوم تقني." وعلى حد تعبير رؤوف، فإن نايل فيش أكبر هجمة تقنية منظمة لاختراق منظمات المجتمع المدني ونشطاء مستقلين في مصر رآها طوال مدة عمله.

وبعد تحليل الهجوم تبين أن القائمين بالهجمات اعتمدوا الهندسة الاجتماعية وسيلةً رئيسية لإلهاء المستهدفين بانتحال هوية أفراد وصفة شركات مثل Google و DropBox للحصول على بيانات شخصية. وبعد عدد من الهجمات المتتالية على الحسابات الشخصية، تلقى بعض العاملين والعاملات إخطارًا رسميًّا من شركة جوجل بوجود فاعل حكومي يسعى لسرقة كلمة السر.

علق مدير مركز Citizen Lab روبيرت ديبرت "في العادة نربط التجسس الإلكتروني ببرامج تجسسية معقدة باهظة الثمن مثل بيغاسوس. ولكن في معظم الأحيان، يكون التجسس غير مكلف وعبر تكنولوجيا بسيطة تعتمد على الهندسة الاجتماعية والاحتيال، مثل حملة النيل فيش."

INFOGRAPHIC_OnlineSpyingArabWolrd1

قال رامي رؤوف، تقني تكتيكات في منظمة العفو الدولية والاستشاري التقني في مجال الخصوصية والأمان الرقمي، عن دوره في اكتشاف عملية "النايل فيش": "خلال فترة الهجوم تلقى موظفو المبادرة المصرية مكالمات من صحفيين يستفسرون عن مؤتمر صحفي دعت إليه المنظمة. ولكننا في الواقع لم ننظّم أي مؤتمر في تلك الفترة." حينذاك أدرك رؤوف أن أحداً انتحل صفة وهوية المنظمة وأرسل دعوات وهمية تحمل محتوى خبيثاً لاصطياد كلمات السر، وأضاف "بدأت بفحص نظمنا على نحو سريع وأدركت أن فريق العمل ومنظمات حقوقية عديدة ونشطاء مستقلين هم عرضة لهجوم تقني." وعلى حد تعبير رؤوف، فإن نايل فيش أكبر هجمة تقنية منظمة لاختراق منظمات المجتمع المدني ونشطاء مستقلين في مصر رآها طوال مدة عمله.

وبعد تحليل الهجوم تبين أن القائمين بالهجمات اعتمدوا الهندسة الاجتماعية وسيلةً رئيسية لإلهاء المستهدفين بانتحال هوية أفراد وصفة شركات مثل Google و DropBox للحصول على بيانات شخصية. وبعد عدد من الهجمات المتتالية على الحسابات الشخصية، تلقى بعض العاملين والعاملات إخطارًا رسميًّا من شركة جوجل بوجود فاعل حكومي يسعى لسرقة كلمة السر.

علق مدير مركز Citizen Lab روبيرت ديبرت "في العادة نربط التجسس الإلكتروني ببرامج تجسسية معقدة باهظة الثمن مثل بيغاسوس. ولكن في معظم الأحيان، يكون التجسس غير مكلف وعبر تكنولوجيا بسيطة تعتمد على الهندسة الاجتماعية والاحتيال، مثل حملة النيل فيش."

السنور الأسود داخل مبنى أمني

كشفت مؤسسة Electronic Frontier Foundation المعنية بالحقوق الرقمية وشركة LookOut المتخصصة في أمن الهواتف المحمولة تقريراً تقنياً عن وقوع آلاف الأفراد في 21 دولة ضحيّة التجسس على هواتفهم المحمولة وسرقة بياناتهم سراً. تعقب الباحثون الهجوم إلى أحد مراكز المديرية العامة للأمن العام اللبناني في بيروت. ووفق البيانات التي حصل عليها الباحثون تم نحو عشر هجمات الكترونية على عدد كبير من الدول من داخل ذلك المبنى منذ العام 2012، ولكن المدير العام للأمن العام اللواء عباس ابراهيم نفى أن يكون لدى جهازه الأمني هذه التقنيات للهجوم. حدد الباحثون 11 تطبيقاً فريداً لأجهزة أندرويد استُخدمت خلال عمليات التجسس. هذه التطبيقات كانت نسخاً خبيثة لتطبيقات معروفة تعمل كالأصلية. ولكن تستغل الأذونات لتجميع المعلومات عن الهاتف وترسلها للمخترقين. النسخ الخبيثة كانت لتطبيقات المحادثات الآمنة مثل سيغنال وواتساب أو كانت نسخاً لتطبيقات تجاوز الحجب مثل سايفون وتور. هذه البرمجيات الخبيثة التقطت صوراً بكاميرا الهاتف الأمامية أو الخلفية، وتسجيل المحادثات، وسرقة ملفات من الهواتف وقراءة المراسلات النصية القصيرة وغيرها من الأمور. استهدفت الهجمات مسؤولين حكوميين ومؤسسات مالية وشركات صناعية وعسكرية وصحافيين وناشطين ومؤسسات أكاديمية في بلدان عدة، كالصين وفرنسا وألمانيا وسوريا ولبنان. وبحسب التقرير، عثر على مراسلات ونصوص بلغات عدة كالعربية والانجليزية والهندية والتركية والاسبانية وغيرها. MAP_OnlineSpyingArabWolrd1

على الصعيد القانوني، وبحسب المدير التنفيذي لمنظمة SMEX محمد نجم، من المرجّح أن الحملة خرقت قانون 1999/140 الذي يصون الحق بسرّية الاتّصالات، لأنّ العملية تركت البيانات متاحة على الانترنت ستّ سنوات، في حين ينصّ القانون على أن المعلومات التي تجمع من خلال المراقبة يمكن الاحتفاظ بها مدّة لا تتجاوز ستّة أشهر.

MAP_OnlineSpyingArabWolrd1

على الصعيد القانوني، وبحسب المدير التنفيذي لمنظمة SMEX محمد نجم، من المرجّح أن الحملة خرقت قانون 1999/140 الذي يصون الحق بسرّية الاتّصالات، لأنّ العملية تركت البيانات متاحة على الانترنت ستّ سنوات، في حين ينصّ القانون على أن المعلومات التي تجمع من خلال المراقبة يمكن الاحتفاظ بها مدّة لا تتجاوز ستّة أشهر.

كيف نحمي أنفسنا من التجسس الإلكتروني؟

كل محاولات الاختراق والتجسس تعتمد إلى حد كبير على الخطأ البشري، فلولا الأخطاء التي يرتكبها المستخدم قد لا تكون معظم البرمجيات الخبيثة فعالة للتجسس وتسريب المعلومات الخاصة. لذلك يبقى سلوك المستخدم خلال استعماله الإنترنت أو أجهزة المحمول حامياً له من مساوئ الاختراق والتجسس الإلكتروني. أحمد منصور تفادى فتح رابط يجهل مصدره فتجنب أول اختراق لجهاز آيفون عن بعد. رامي رؤوف لاحظ أن أحدهم قام بانتحال صفة المنظمة التي يعمل معها، وهذا ما جنّب اختراق سبع منظمات. من هذا المنطلق، علينا أن ندرك عدم وجود حل سحري أو أداة واحدة تحمينا من الاختراق، بل هناك مجموعة من السلوكيات والخطوات التي علينا اتباعها:- تحديث نظام التشغيل

- تنصيب تطبيق لمكافحة البرمجيات الخبيثة والفيروسات (MalwareBytes و Avast)

- إزالة جميع التطبيقات التي تجهل مغزاها

- تحديث جميع التطبيقات

- استخدام متجر التطبيقات الخاص بنظام التشغيل حصراً (GooglePlay و AppStore)

- إعطاء التطبيقات الأذونات التي تراها مناسبة من دون أن تعوق الخدمة الرئيسية (الموقع الجغرافي، تسجيل الصوت، استخدام الكاميرا...)

- إغلاق خاصية GPS إلى حين استخدامها لتحديد الموقع الجغرافي

- استخدام التطبيقات التي توفر خدمة التعمية الكاملة (End-to-end encryption) لجميع المحادثات الصوتية والنصية (WhatsApp،Signal،Wire)

- تفادي النقر على روابط غريبة وغير متوقعة (وإن كانت من مصدر موثوق به) أو مجهولة المصدر.

- استخدام غطاء لكاميرا الهاتف الجوال.

رصيف22 منظمة غير ربحية. الأموال التي نجمعها من ناس رصيف، والتمويل المؤسسي، يذهبان مباشرةً إلى دعم عملنا الصحافي. نحن لا نحصل على تمويل من الشركات الكبرى، أو تمويل سياسي، ولا ننشر محتوى مدفوعاً.

لدعم صحافتنا المعنية بالشأن العام أولاً، ولتبقى صفحاتنا متاحةً لكل القرّاء، انقر هنا.

انضم/ي إلى المناقشة

مستخدم مجهول -

منذ 4 ساعاتتعليقا على ماذكره بالمنشور فإن لدولة الإمارات وأذكر منها دبي بالتحديد لديها منظومة أحترام كبار...

مستخدم مجهول -

منذ يومينUn message privé pour l'écrivain svp débloquer moi sur Facebook

مستخدم مجهول -

منذ يومينالبرتغال تغلق باب الهجرة قريبا جدااا

Jong Lona -

منذ 3 أيامأغلبهم ياخذون سوريا لان العراقيات عندهم عشيرة حتى لو ضربها أو عنقها تقدر تروح على أهلها واهلها...

ghdr brhm -

منذ 3 أيام❤️❤️

جيسيكا ملو فالنتاين -

منذ 5 أيامجميل جدا أن تقدر كل المشاعر لأنها جميعا مهمة. شكرا على هذا المقال المشبع بالعواطف. احببت جدا خط...